Wireshark - bu kompyuteringizning tarmoq interfeysi orqali o'tadigan trafikni tahlil qilish uchun ishlatilishi mumkin bo'lgan kuchli tarmoq analizatori. Tarmoq muammolarini aniqlash va hal qilish, veb-ilovalar, tarmoq dasturlari yoki saytlarni disk raskadrovka qilish uchun sizga kerak bo'lishi mumkin. Wireshark barcha darajadagi paketlar tarkibini to'liq ko'rish imkonini beradi, shuning uchun siz tarmoqning past darajada qanday ishlashini yaxshiroq tushunishingiz mumkin.

Barcha paketlar real vaqt rejimida olinadi va o'qilishi oson formatda taqdim etiladi. Dastur juda kuchli filtrlash tizimini, ranglarni ajratib ko'rsatishni va to'g'ri paketlarni topishga yordam beradigan boshqa xususiyatlarni qo'llab-quvvatlaydi. Ushbu qo'llanmada biz trafikni tahlil qilish uchun Wireshark-dan qanday foydalanishni ko'rib chiqamiz. Yaqinda ishlab chiquvchilar Wireshark 2.0 dasturining ikkinchi tarmog'i ustida ishlay boshladilar, unga ko'plab o'zgartirishlar va yaxshilanishlar, ayniqsa interfeys uchun kiritildi. Bu biz ushbu maqolada foydalanamiz.

Trafikni tahlil qilish usullarini ko'rib chiqishga o'tishdan oldin, dastur qanday xususiyatlarni qo'llab-quvvatlashi, qanday protokollar bilan ishlashi va nima qilishi mumkinligini batafsil ko'rib chiqishingiz kerak. Mana dasturning asosiy xususiyatlari:

- Simli yoki boshqa turdagi tarmoq interfeyslaridan real vaqtda paketlarni yozib oling, shuningdek fayldan o'qing;

- Quyidagi suratga olish interfeyslari qo'llab-quvvatlanadi: Ethernet, IEEE 802.11, PPP va mahalliy virtual interfeyslar;

- Paketlarni filtrlar yordamida ko'plab parametrlar asosida filtrlash mumkin;

- Barcha ma'lum protokollar ro'yxatda turli ranglarda ta'kidlangan, masalan, TCP, HTTP, FTP, DNS, ICMP va boshqalar;

- VoIP qo'ng'iroqlar trafigini yozib olishni qo'llab-quvvatlash;

- Agar sertifikat mavjud bo'lsa, HTTPS trafigi shifrini ochish qo'llab-quvvatlanadi;

- Kalit va qo'l siqish bilan simsiz tarmoqlarning WEP va WPA trafigini shifrlash;

- Tarmoq yuki statistikasini ko'rsatish;

- Barcha tarmoq qatlamlari uchun paket tarkibini ko'rish;

- Paketlarni jo'natish va qabul qilish vaqtini ko'rsatadi.

Dasturda ko'plab boshqa xususiyatlar mavjud, ammo bular sizni qiziqtirishi mumkin bo'lgan asosiy narsalar edi.

Wireshark-dan qanday foydalanish kerak

Sizda dastur allaqachon o'rnatilgan deb o'ylayman, lekin agar bo'lmasa, uni rasmiy omborlardan o'rnatishingiz mumkin. Buning uchun Ubuntu-da buyruqni kiriting:

sudo apt Wiresharkni o'rnating

O'rnatishdan so'ng dasturni tarqatishning asosiy menyusida topishingiz mumkin. Wireshark-ni superuser huquqlari bilan ishga tushirishingiz kerak, chunki aks holda u tarmoq paketlarini tahlil qila olmaydi. Buni asosiy menyudan yoki terminal orqali KDE buyrug'i yordamida amalga oshirish mumkin:

Va Gnome/Unity uchun:

Dasturning asosiy oynasi uch qismga bo'lingan: birinchi ustunda tahlil qilish uchun mavjud bo'lgan tarmoq interfeyslari ro'yxati, ikkinchisida - fayllarni ochish variantlari va uchinchisi - yordam.

Tarmoq trafigini tahlil qilish

Tahlilni boshlash uchun tarmoq interfeysini tanlang, masalan, eth0 va tugmani bosing Boshlash.

Shundan so'ng, interfeys orqali o'tadigan paketlar oqimi bilan quyidagi oyna ochiladi. Ushbu oyna ham bir necha qismlarga bo'lingan:

- Yuqori qism- bu turli tugmachalar bo'lgan menyu va panellar;

- Paketlar ro'yxati- keyin siz tahlil qiladigan tarmoq paketlari oqimi ko'rsatiladi;

- Paket tarkibi- quyida tanlangan paketning mazmuni ko'rsatilgan, u transport darajasiga qarab toifalarga bo'lingan;

- Haqiqiy ishlash- eng pastki qismida paketning mazmuni real shaklda, shuningdek, HEX shaklida ko'rsatiladi.

Uning mazmunini tahlil qilish uchun istalgan paketni bosishingiz mumkin:

Bu erda biz saytning IP manzilini olish uchun DNS so'rov paketini ko'ramiz, so'rovning o'zida domen yuboriladi va javoblar paketida biz savolimiz bilan bir qatorda javob olamiz.

Ko'rishni yanada qulayroq qilish uchun siz kirishni ikki marta bosish orqali paketni yangi oynada ochishingiz mumkin:

Wireshark filtrlari

Sizga kerak bo'lgan narsalarni topish uchun paketlarni qo'lda o'tkazish juda noqulay, ayniqsa faol ip bilan. Shuning uchun, bu vazifa uchun filtrlardan foydalanish yaxshiroqdir. Filtrlarni kiritish uchun menyu ostida maxsus chiziq mavjud. Siz bosishingiz mumkin Ifoda filtr dizaynerini ochish uchun, lekin ularning ko'pi bor, shuning uchun biz eng asosiylarini ko'rib chiqamiz:

- ip.dst- maqsadli IP-manzil;

- ip.src- jo'natuvchining IP manzili;

- ip.addr- jo'natuvchi yoki qabul qiluvchining IP-manzili;

- ip.proto- protokol;

- tcp.dstport- belgilangan port;

- tcp.srcport- jo'natuvchi port;

- ip.ttl- TTL filtri, tarmoq masofasini aniqlaydi;

- http.request_uri- so'ralgan sayt manzili.

Filtrdagi maydon va qiymat o'rtasidagi munosabatni belgilash uchun siz quyidagi operatorlardan foydalanishingiz mumkin:

- == - teng;

- != - teng emas;

- < - Ozroq;

- > - Ko'proq;

- <= - kamroq yoki teng;

- >= - ko'proq yoki teng;

- mos keladi- muntazam ifoda;

- o'z ichiga oladi- o'z ichiga oladi.

Bir nechta iboralarni birlashtirish uchun siz foydalanishingiz mumkin:

- && - paket uchun ikkala ifoda ham to'g'ri bo'lishi kerak;

- || - ifodalardan biri to'g'ri bo'lishi mumkin.

Keling, misollar yordamida bir nechta filtrlarni batafsil ko'rib chiqamiz va munosabatlarning barcha belgilarini tushunishga harakat qilamiz.

Birinchidan, 194.67.215 ga yuborilgan barcha paketlarni filtrlaymiz.. Filtr maydoniga qatorni kiriting va bosing. Murojaat qiling. Qulaylik uchun Wireshark filtrlarini tugma yordamida saqlash mumkin Saqlash:

ip.dst == 194.67.215.125

Va nafaqat yuborilgan paketlarni, balki ushbu tugundan javob sifatida olingan paketlarni ham olish uchun siz ikkita shartni birlashtirishingiz mumkin:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Shuningdek, biz uzatilgan katta fayllarni tanlashimiz mumkin:

http.content_length > 5000

Kontent turini filtrlash orqali biz yuklangan barcha rasmlarni tanlashimiz mumkin; Keling, Wireshark trafigini, tasvir so'zini o'z ichiga olgan paketlarni tahlil qilaylik:

http.content_type tarkibida rasm mavjud

Filtrni tozalash uchun tugmani bosishingiz mumkin Toza. Shunday bo'ladiki, siz har doim ham filtrlash uchun zarur bo'lgan barcha ma'lumotlarni bilmaysiz, faqat tarmoqni o'rganishni xohlaysiz. Siz paketning istalgan maydonini ustun sifatida qo'shishingiz va uning mazmunini har bir paket uchun umumiy oynada ko'rishingiz mumkin.

Misol uchun, men paketning TTL (yashash vaqti) ni ustun sifatida ko'rsatmoqchiman. Buning uchun paket ma'lumotlarini oching, IP bo'limida ushbu maydonni toping. Keyin kontekst menyusiga qo'ng'iroq qiling va variantni tanlang Ustun sifatida qo'llash:

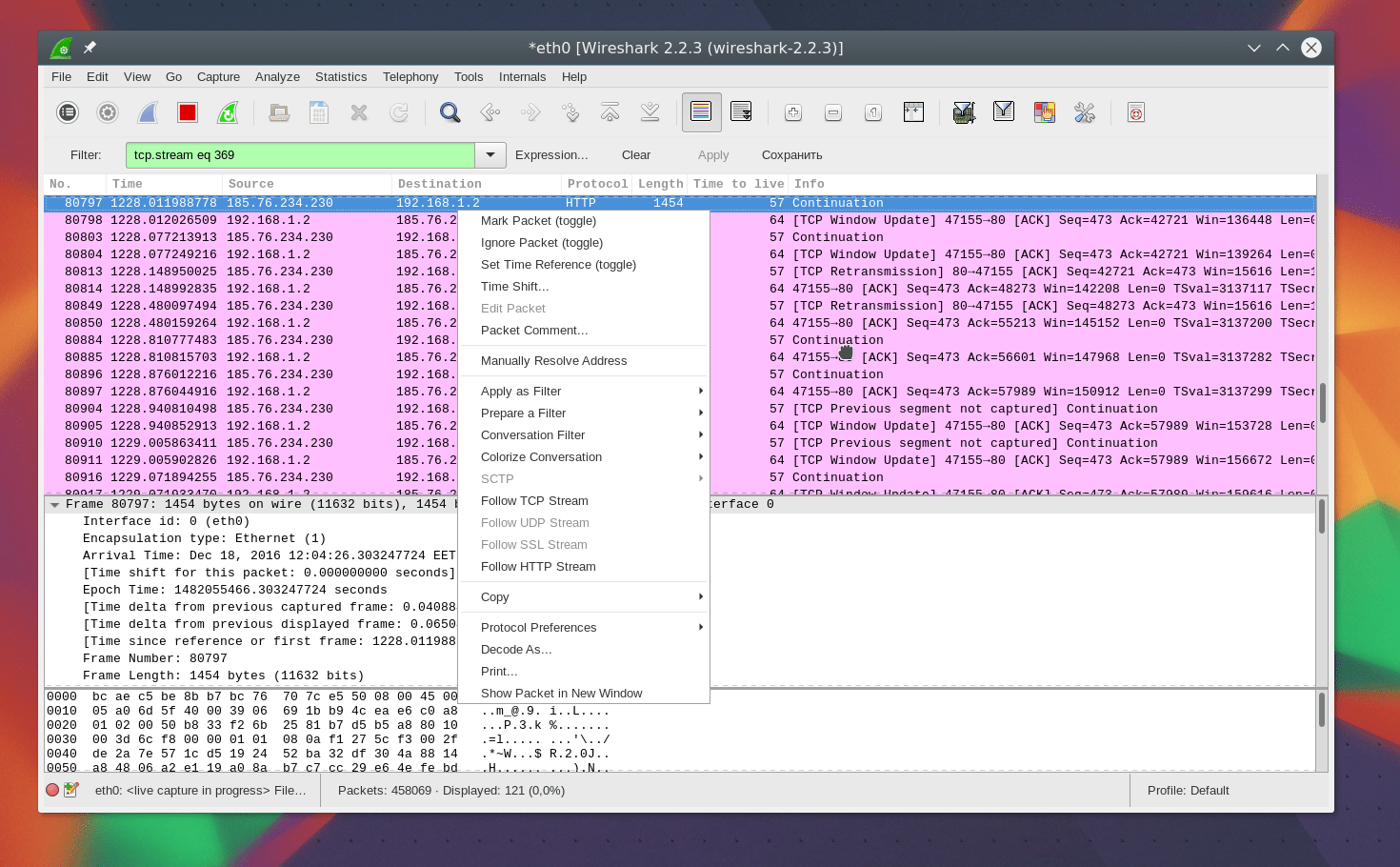

Xuddi shu tarzda, istalgan maydon asosida filtr yaratishingiz mumkin. Uni tanlang va kontekst menyusini oching, so'ng bosing Filtr sifatida qo'llang yoki Filtr sifatida tayyorlang, keyin tanlang Tanlangan faqat tanlangan qiymatlarni ko'rsatish uchun yoki Tanlanmagan ularni olib tashlash uchun:

Belgilangan maydon va uning qiymati qo'llaniladi yoki ikkinchi holatda filtr maydoniga kiritiladi:

Shu tarzda siz filtrga istalgan paket yoki ustunning maydonini qo'shishingiz mumkin. Ushbu parametr kontekst menyusida ham mavjud. Protokollarni filtrlash uchun siz oddiyroq shartlardan foydalanishingiz mumkin. Masalan, HTTP va DNS protokollari uchun Wireshark trafigini tahlil qilaylik:

Dasturning yana bir qiziqarli xususiyati - foydalanuvchi kompyuteri va server o'rtasidagi ma'lum bir seansni kuzatish uchun Wireshark-dan foydalanish. Buning uchun paket uchun kontekst menyusini oching va tanlang TCP oqimini kuzatib boring.

Keyin oyna ochiladi, unda siz server va mijoz o'rtasida uzatilgan barcha ma'lumotlarni topasiz:

Wireshark muammolarini diagnostika qilish

Tarmog'ingizdagi muammolarni aniqlash uchun Wireshark 2.0 dan qanday foydalanishni qiziqtirgan bo'lishingiz mumkin. Buning uchun oynaning pastki chap burchagida dumaloq tugma mavjud, ustiga bosganingizda oyna ochiladi. Ekspert asboblari. Unda Wireshark barcha xato xabarlari va tarmoq muammolarini to'playdi:

Oyna Xatolar, Ogohlantirishlar, Xabarlar, Chatlar kabi yorliqlarga bo'lingan. Dastur ko'plab tarmoq muammolarini filtrlashi va topishi mumkin va bu erda siz ularni juda tez ko'rishingiz mumkin. Bu erda Wireshark filtrlari ham qo'llab-quvvatlanadi.

Wireshark trafik tahlili

Agar ulanish shifrlanmagan bo'lsa, foydalanuvchilar nimani yuklab olganini va ular qanday fayllarni ko'rganligini juda oson tushunishingiz mumkin. Dastur tarkibni ajratib olishda juda yaxshi ish qiladi.

Buning uchun birinchi navbatda paneldagi qizil kvadrat yordamida trafikni yozib olishni to'xtatishingiz kerak. Keyin menyuni oching Fayl -> Ob'ektlarni eksport qilish -> HTTP:

Kirish

Alohida paketlar, datagramlar, segmentlar va amaliy darajadagi xabarlar darajasida tarmoq o'zaro ta'sirini o'rganishda ko'pincha trafikni filtrlash muammolarini hal qilish kerak bo'ladi. Filtrlardan foydalanishning mohiyati guruhlarni, shuningdek keyingi tahlil qilish uchun qiziqish uyg'otadigan alohida uzatish birliklarini qidirish va tanlashdir. Ushbu funksiya tarmoq trafigini (snifferlar) ushlab turish va o'rganish uchun mo'ljallangan vositalarda juda foydali bo'lib, tizim ma'muriga yoki axborot xavfsizligi bo'yicha mutaxassisga zamonaviy tarmoqlarning intensiv axborot oqimlarida biroz foydali ma'lumotlarni topishga yordam beradi.

Ushbu maqolada muhokama qilingan ochiq multiplatformli dasturiy ta'minot Wireshark protokoli analizatori ikkita filtr quyi tizimiga ega: trafikni ushlab turish vaqti (tug'ib olish filtrlari) va displey filtrlari. Ma'lumki, birinchi quyi tizim Pcap (Packet Capture) kutubxonasining qoidalar tiliga asoslangan. Yig'ish paytida trafikni "tozalash", xususan, ushlangan paketlar sonini kamaytiradi va shu bilan xotirada yoki qattiq diskda bo'sh joyni tejaydi. Displey filtrlariga kelsak, ular Wireshark-ning o'rnatilgan funktsiyasi bo'lib, dasturning grafik interfeysida allaqachon to'xtatilgan trafikni "sozlash" uchun mo'ljallangan.

Filtr tillari haqida

Monitoring va disk raskadrovka maqsadida trafikni ushlab turish qobiliyati har qanday operatsion tizimning tarmoq stekida mavjud. U tizim yadrosining bir qismi bo'lgan va tarmoq kartasi drayveridan olingan/yuborilgan paketlarni qabul qiluvchi Paket filtri yordamida amalga oshiriladi. Unix-ga o'xshash operatsion tizimlar uchun eng mashhur paketli filtrlar BPF (Berkeley Packet Filter) va LSF (Linux Socket Filter).

Shunday qilib, belgilangan mezonlarga muvofiq trafik namunalari BPF maxsus registrni sezgir bo'lgan ibtidoiy mashina tili shaklida amalga oshiriladi, buning uchun paket filtrining o'zi tarjimon vazifasini bajaradi. Ushbu tildagi dasturlar paketlardan fragmentlarni ajratib olishi, olingan ma'lumotlarni belgilangan qiymatlar bilan solishtirishi, alohida bitlarni sinab ko'rishi, arifmetik amallarni bajarishi va keyin ushbu testlarning barchasi natijalariga qarab paketlarni qabul qilishi yoki bekor qilishi mumkin. "Past darajadagi" yondashuv tarmoq funktsiyalari kutubxonalari va turli yordamchi dasturlarni ishlab chiquvchi dasturchilar uchun foydalidir.

Oddiy foydalanuvchilar odatda "yuqori darajadagi" filtr tillaridan foydalanadilar. Yo'l harakati qoidalarini tavsiflash uchun snifferda qo'llaniladigan odatiy dastur tili turli xil protokollarning alohida xabar maydonlari asosida ifoda ibtidoiylarini qurishga imkon beradi. Bunday holda, mezon maydon qiymatining ma'lum bir qiymatga nisbati (teng, katta, kichik), qiymatning shablon bilan mos kelishi yoki oddiygina xabarda maydonning mavjudligi bo'lishi mumkin. Primitivlarni mantiqiy funktsiyalardan ("va", "yoki", "yo'q" va boshqalar) foydalanib, murakkab ifodaga birlashtirish mumkin.

Ochiq manba dunyosida de-fakto standart filtr tili Pcap kutubxonasida ishlatiladigan sintaksisdir. Bu nafaqat Wireshark uchun, balki boshqa ochiq kodli utilitlar uchun ham asos bo'lib xizmat qiladi, masalan, Unix dunyosida taniqli tcpdump sniffer konsoli. Aslida, Pcap va tcpdump qo'shma loyihadir. Mashhur bosqinlarni aniqlash tizimi Snort, shuningdek, trafikni filtrlash qoidalarini aniqlash uchun paketlarni yozib olish rejimida Pcap formatidan foydalanadi.

Pcap filtri asoslari

Shunday qilib, filtr bir yoki bir nechta primitivlarni o'z ichiga oladi. Primitiv odatda ob'ektdan (raqam yoki nom) va protokolni (eter, fddi, tr, wlan, ip, ip6, arp, rarp, decnet, tcp, udp), yo'nalishni (src, dst, har qanday va boshqalar) va ob'ekt turi (host, net, port va boshqalar). Masalan, chiquvchi IP manzili 192.168.56.102 bo'lgan paketlarni tutib olish uchun siz quyidagi kabi filtrdan foydalanishingiz kerak:

IP src xost 192.168.56.102

Yoki 192.168.56.0 tarmog'idagi xostlar ishtirokidagi ARP trafigini yozib olish uchun:

Arp net 192.168.56

Tez-tez ishlatiladigan spetsifikatsiyalar jadvalda umumlashtiriladi (ixtiyoriy komponentlar - , muqobillar - |, ob'ektlar - belgilangan.< >). To'liq ro'yxatni Pcap hujjatlarida topish mumkin (Linux-da, man pcap-filter buyrug'i yordamida foydalanuvchi qo'llanmasida mavjud).

Bir nechta ibtidoiylarni bitta ifodaga birlashtirish uchun mantiqiy funktsiyalar qo'llaniladi: "va" (va yoki && kalit so'zi bilan belgilanadi), "yoki" (yoki yoki ||), "yo'q" (yo'q yoki!). Masalan, 192.168.56.102 tuguniga SSH protokoli trafigini to'xtatish uchun quyidagi dizayn mos keladi:

Tcp port 22 va xost 192.168.56.102

Juda murakkab iboralar uchun qavslardan foydalanish kerak. Masalan:

Net 192.168.56.0/24 va (tcp port 21 yoki tcp port 22)

Pcap filtrlari cheklovlarsiz

O'z qoidalari bo'yicha yashashga odatlanganlar uchun Pcap kutubxonasi OS paket filtrining to'liq quvvatidan foydalangan holda tarmoq paketlari tarkibiga tasodifiy kirishni ta'minlaydi. Bu juda oddiy sintaksis yordamida amalga oshiriladi:

Proto[exp:size]

bu erda proto parametri Wireshark tomonidan qo'llab-quvvatlanadigan protokollardan biridir; exp - proto-da ko'rsatilgan qatlamning boshiga nisbatan baytlardagi ofset va o'lcham - ajratib olinadigan baytlar soni.

Primitivlarda C dasturlash tilining (>, =,) yozuvida taqqoslash amallarini qo'llash mumkinligini hisobga olsak.

Biroq, misol faqat uslubiy ma'noga ega, chunki bu protokol standart icmp qoidasi bilan osongina filtrlanadi.

Ammo GET usuli yordamida amalga oshirilgan HTTP so'rovlarini trafikdan tezda tanlash Pcap uchun unchalik oson ish emas. Va hujjatlarda taklif qilingan yechim asl bo'lishini da'vo qiladi:

Port 80 va tcp[((tcp & 0xf0) >> 2):4] = 0x47455420

Ushbu filtr TCP sarlavhasidan so'ng darhol "G", "E", "T" va "" baytlarning mavjudligini tekshiradi (olti burchakli qiymatlar 47, 45, 54 va 20), ularning uzunligi quyidagicha hisoblanadi. ifoda "tcp & 0xf0) >> 2".

Oxirgi misoldan ko'rinib turibdiki, taqqoslash operatsiyalaridan tashqari, ikkilik C operatorlari (+, -, *, /, &, |, >) foydalanuvchi uchun bevosita primitivlarda mavjud.

Displey filtrlari haqida

Farqlar haqida gapirganda displey filtrlari Pcap filtrlaridan, so'ngra spetsifikatorlarni yozish formatiga qo'shimcha ravishda (protokol maydonlari ... kabi ko'rinadi, masalan, ip.len), siz taqqoslash operatsiyalarida ingliz yozuvlari uchun qo'shimcha yordamni ham nomlashingiz mumkin (eq - teng, gt - katta, lt - kamroq, ge - katta yoki teng, le - kichik yoki teng) va ikkilik operatorlar (va, yoki, xor, emas), shuningdek, pastki qatorlarni qo'llab-quvvatlaydi.

Maydonlardagi pastki qatorlarni olish Pcap filtrlarida paketdan tasodifiy baytlarni chiqarishga o'xshaydi, lekin yanada moslashuvchan sintaksisga ega. Masalan, bunday ibora Ethernet ramkasining manba MAC manzil maydonining dastlabki 4 baytini tekshiradi (ekvivalent):

Eth.src[:4] == 00:1d:72:01

Albatta, filtrlar orasidagi farq shundaki, trafikni ushlab turishda Pcap qoidalari qo'llaniladi; grafik interfeysda ular "Capture options" dialog oynasida sozlangan (darvoqe, tez-tez ishlatiladigan iboralarni eslab qolish mumkin). Displey filtrlari esa dasturning asosiy oynasi ro'yxatida joylashgan paketlar bilan ishlaydi:

Funktsional jihatdan Wiresharkning oʻrnatilgan filtrlash quyi tizimi foydalanuvchi uchun ancha qulay. Xususan, xabar formati tafsilotlarini (ofsetlar, chekka o'lchamlar va boshqalar) eslab qolishning hojati yo'q. Ushbu protokolning kerakli xabar maydonini ko'rsatish qoidalarini (Filtr ifodasi) o'rnatish oynasida osongina topish mumkin va siz ushbu maydon uchun ro'yxatdan shart va oldindan belgilangan qiymatni tanlashingiz yoki o'zingiznikini belgilashingiz mumkin. Wireshark tomonidan qo'llab-quvvatlanadigan ko'plab protokollarning har biri uchun siz displey filtrini shu oddiy tarzda sozlashingiz mumkin.

Quyidagi xaritalash qoidasi yordamida TCP segmenti buferining to'lib ketishini aniqlashning deyarli akademik misoli juda yorqin misol bo'ladi:

Tcp.window_size == 0 && tcp.flags.reset != 1

Xulosa

Wireshark protokoli analizatori kuchli paketli filtrlash tizimiga ega va mantiqiy funksiyalar va ikkilik operatorlar yordamida murakkab qoidalarni yaratish imkonini beradi. Rasmga tushirish vaqti filtrlari standart bo'lib, tcpdump kabi Pcap-ga asoslangan tarmoq utilitalaridan foydalangan foydalanuvchilar uchun tanish bo'ladi. Ko'rib chiqilayotgan dasturning grafik interfeysi imkoniyatlari tufayli paketlarni ko'rsatish qoidalarini o'rganish va ulardan foydalanish oson. Umuman olganda, Wireshark filtrlash tizimining funksionalligi past darajadagi paketli filtrdan ancha samarali foydalanish imkonini beradi.

Kirish

Alohida paketlar, datagramlar, segmentlar va amaliy darajadagi xabarlar darajasida tarmoq o'zaro ta'sirini o'rganishda ko'pincha trafikni filtrlash muammolarini hal qilish kerak bo'ladi. Filtrlardan foydalanishning mohiyati guruhlarni, shuningdek keyingi tahlil qilish uchun qiziqish uyg'otadigan alohida uzatish birliklarini qidirish va tanlashdir. Ushbu funksiya tarmoq trafigini (snifferlar) ushlab turish va o'rganish uchun mo'ljallangan vositalarda juda foydali bo'lib, tizim ma'muriga yoki axborot xavfsizligi bo'yicha mutaxassisga zamonaviy tarmoqlarning intensiv axborot oqimlarida biroz foydali ma'lumotlarni topishga yordam beradi.

Ushbu maqolada muhokama qilingan ochiq ko'p platformali filtr ikkita filtr quyi tizimini o'z ichiga oladi: trafikni ushlab turish vaqti (ta'qib qilish filtrlari) va displey filtrlari. Ma'lumki, birinchi quyi tizim Pcap (Packet Capture) kutubxonasining qoidalar tiliga asoslangan. Yig'ish paytida trafikni "tozalash", xususan, ushlangan paketlar sonini kamaytiradi va shu bilan xotirada yoki qattiq diskda bo'sh joyni tejaydi. Displey filtrlariga kelsak, ular Wireshark-ning o'rnatilgan funktsiyasi bo'lib, dasturning grafik interfeysida allaqachon to'xtatilgan trafikni "sozlash" uchun mo'ljallangan.

Filtr tillari haqida

Monitoring va disk raskadrovka maqsadida trafikni ushlab turish qobiliyati har qanday operatsion tizimning tarmoq stekida mavjud. U tizim yadrosining bir qismi bo'lgan va tarmoq kartasi drayveridan olingan/yuborilgan paketlarni qabul qiluvchi Paket filtri yordamida amalga oshiriladi. Unix-ga o'xshash operatsion tizimlar uchun eng mashhur paketli filtrlar BPF (Berkeley Packet Filter) va LSF (Linux Socket Filter).

Shunday qilib, belgilangan mezonlarga muvofiq trafik namunalari BPF maxsus registrni sezgir bo'lgan ibtidoiy mashina tili shaklida amalga oshiriladi, buning uchun paket filtrining o'zi tarjimon vazifasini bajaradi. Ushbu tildagi dasturlar paketlardan fragmentlarni ajratib olishi, olingan ma'lumotlarni belgilangan qiymatlar bilan solishtirishi, alohida bitlarni sinab ko'rishi, arifmetik amallarni bajarishi va keyin ushbu testlarning barchasi natijalariga qarab paketlarni qabul qilishi yoki bekor qilishi mumkin. "Past darajadagi" yondashuv tarmoq funktsiyalari kutubxonalari va turli yordamchi dasturlarni ishlab chiquvchi dasturchilar uchun foydalidir.

Oddiy foydalanuvchilar odatda "yuqori darajadagi" filtr tillaridan foydalanadilar. Yo'l harakati qoidalarini tavsiflash uchun snifferda qo'llaniladigan odatiy dastur tili turli xil protokollarning alohida xabar maydonlari asosida ifoda ibtidoiylarini qurishga imkon beradi. Bunday holda, mezon maydon qiymatining ma'lum bir qiymatga nisbati (teng, katta, kichik), qiymatning shablon bilan mos kelishi yoki oddiygina xabarda maydonning mavjudligi bo'lishi mumkin. Primitivlarni mantiqiy funktsiyalardan ("va", "yoki", "yo'q" va boshqalar) foydalanib, murakkab ifodaga birlashtirish mumkin.

Ochiq manba dunyosida de-fakto standart filtr tili Pcap kutubxonasida ishlatiladigan sintaksisdir. Bu nafaqat Wireshark uchun, balki boshqa ochiq kodli utilitlar uchun ham asos bo'lib xizmat qiladi, masalan, Unix dunyosida taniqli tcpdump sniffer konsoli. Aslida, Pcap va tcpdump qo'shma loyihadir. Mashhur bosqinlarni aniqlash tizimi Snort, shuningdek, trafikni filtrlash qoidalarini aniqlash uchun paketlarni yozib olish rejimida Pcap formatidan foydalanadi.

Pcap filtri asoslari

Shunday qilib, filtr bir yoki bir nechta primitivlarni o'z ichiga oladi. Primitiv odatda ob'ektdan (raqam yoki nom) va protokolni (eter, fddi, tr, wlan, ip, ip6, arp, rarp, decnet, tcp, udp), yo'nalishni (src, dst, har qanday va boshqalar) va ob'ekt turi (host, net, port va boshqalar). Masalan, chiquvchi IP manzili 192.168.56.102 bo'lgan paketlarni tutib olish uchun siz quyidagi kabi filtrdan foydalanishingiz kerak:

IP src xost 192.168.56.102

Yoki 192.168.56.0 tarmog'idagi xostlar ishtirokidagi ARP trafigini yozib olish uchun:

Arp net 192.168.56

Tez-tez ishlatiladigan spetsifikatsiyalar jadvalda umumlashtiriladi (ixtiyoriy komponentlar - , muqobillar - |, ob'ektlar - belgilangan.< >). To'liq ro'yxatni Pcap hujjatlarida topish mumkin (Linux-da, man pcap-filter buyrug'i yordamida foydalanuvchi qo'llanmasida mavjud).

Bir nechta ibtidoiylarni bitta ifodaga birlashtirish uchun mantiqiy funktsiyalar qo'llaniladi: "va" (va yoki && kalit so'zi bilan belgilanadi), "yoki" (yoki yoki ||), "yo'q" (yo'q yoki!). Masalan, 192.168.56.102 tuguniga SSH protokoli trafigini to'xtatish uchun quyidagi dizayn mos keladi:

Tcp port 22 va xost 192.168.56.102

Juda murakkab iboralar uchun qavslardan foydalanish kerak. Masalan:

Net 192.168.56.0/24 va (tcp port 21 yoki tcp port 22)

Pcap filtrlari cheklovlarsiz

O'z qoidalari bo'yicha yashashga odatlanganlar uchun Pcap kutubxonasi OS paket filtrining to'liq quvvatidan foydalangan holda tarmoq paketlari tarkibiga tasodifiy kirishni ta'minlaydi. Bu juda oddiy sintaksis yordamida amalga oshiriladi:

Proto[exp:size]

bu erda proto parametri Wireshark tomonidan qo'llab-quvvatlanadigan protokollardan biridir; exp - proto-da ko'rsatilgan qatlamning boshiga nisbatan baytlardagi ofset va o'lcham - ajratib olinadigan baytlar soni.

Primitivlarda C dasturlash tilining (>, =,) yozuvida taqqoslash amallarini qo'llash mumkinligini hisobga olsak.

Biroq, misol faqat uslubiy ma'noga ega, chunki bu protokol standart icmp qoidasi bilan osongina filtrlanadi.

Ammo GET usuli yordamida amalga oshirilgan HTTP so'rovlarini trafikdan tezda tanlash Pcap uchun unchalik oson ish emas. Va hujjatlarda taklif qilingan yechim asl bo'lishini da'vo qiladi:

Port 80 va tcp[((tcp & 0xf0) >> 2):4] = 0x47455420

Ushbu filtr TCP sarlavhasidan so'ng darhol "G", "E", "T" va "" baytlarning mavjudligini tekshiradi (olti burchakli qiymatlar 47, 45, 54 va 20), ularning uzunligi quyidagicha hisoblanadi. ifoda "tcp & 0xf0) >> 2".

Oxirgi misoldan ko'rinib turibdiki, taqqoslash operatsiyalaridan tashqari, ikkilik C operatorlari (+, -, *, /, &, |, >) foydalanuvchi uchun bevosita primitivlarda mavjud.

Displey filtrlari haqida

Farqlar haqida gapirganda displey filtrlari Pcap filtrlaridan, so'ngra spetsifikatorlarni yozish formatiga qo'shimcha ravishda (protokol maydonlari ... kabi ko'rinadi, masalan, ip.len), siz taqqoslash operatsiyalarida ingliz yozuvlari uchun qo'shimcha yordamni ham nomlashingiz mumkin (eq - teng, gt - katta, lt - kamroq, ge - katta yoki teng, le - kichik yoki teng) va ikkilik operatorlar (va, yoki, xor, emas), shuningdek, pastki qatorlarni qo'llab-quvvatlaydi.

Maydonlardagi pastki qatorlarni olish Pcap filtrlarida paketdan tasodifiy baytlarni chiqarishga o'xshaydi, lekin yanada moslashuvchan sintaksisga ega. Masalan, bunday ibora Ethernet ramkasining manba MAC manzil maydonining dastlabki 4 baytini tekshiradi (ekvivalent):

Eth.src[:4] == 00:1d:72:01

Albatta, filtrlar orasidagi farq shundaki, trafikni ushlab turishda Pcap qoidalari qo'llaniladi; grafik interfeysda ular "Capture options" dialog oynasida sozlangan (darvoqe, tez-tez ishlatiladigan iboralarni eslab qolish mumkin). Displey filtrlari esa dasturning asosiy oynasi ro'yxatida joylashgan paketlar bilan ishlaydi:

Funktsional jihatdan Wiresharkning oʻrnatilgan filtrlash quyi tizimi foydalanuvchi uchun ancha qulay. Xususan, xabar formati tafsilotlarini (ofsetlar, chekka o'lchamlar va boshqalar) eslab qolishning hojati yo'q. Ushbu protokolning kerakli xabar maydonini ko'rsatish qoidalarini (Filtr ifodasi) o'rnatish oynasida osongina topish mumkin va siz ushbu maydon uchun ro'yxatdan shart va oldindan belgilangan qiymatni tanlashingiz yoki o'zingiznikini belgilashingiz mumkin. Wireshark tomonidan qo'llab-quvvatlanadigan ko'plab protokollarning har biri uchun siz displey filtrini shu oddiy tarzda sozlashingiz mumkin.

Quyidagi xaritalash qoidasi yordamida TCP segmenti buferining to'lib ketishini aniqlashning deyarli akademik misoli juda yorqin misol bo'ladi:

Tcp.window_size == 0 && tcp.flags.reset != 1

Xulosa

Wireshark protokoli analizatori kuchli paketli filtrlash tizimiga ega va mantiqiy funksiyalar va ikkilik operatorlar yordamida murakkab qoidalarni yaratish imkonini beradi. Rasmga tushirish vaqti filtrlari standart bo'lib, tcpdump kabi Pcap-ga asoslangan tarmoq utilitalaridan foydalangan foydalanuvchilar uchun tanish bo'ladi. Ko'rib chiqilayotgan dasturning grafik interfeysi imkoniyatlari tufayli paketlarni ko'rsatish qoidalarini o'rganish va ulardan foydalanish oson. Umuman olganda, Wireshark filtrlash tizimining funksionalligi past darajadagi paketli filtrdan ancha samarali foydalanish imkonini beradi.

Kirish

Ba'zida kompyuter tarmog'i va tarmoq tugunlari to'plamining ishlashida muammolar paydo bo'ladi, ularning sabablarini taniqli statistika yig'ish yordam dasturlari (masalan, netstat) va ICMP protokoli (ping, traceroute/) asosida aniqlash qiyin. tracert va boshqalar). Bunday hollarda muammolarni tashxislash uchun ko'pincha tarmoq trafigini ko'rsatish (tinglash) va uni individual protokollarning uzatish birliklari darajasida tahlil qilish imkonini beruvchi aniqroq vositalardan foydalanish kerak bo'ladi ( "shimlash", hidlash).

Tarmoq protokoli analizatorlari yoki "sniffers" nihoyatda foydalidir tarmoq tugunlarining xatti-harakatlarini o'rganish va tarmoq muammolarini aniqlash vositalari. Albatta, har qanday vosita, masalan, o‘tkir pichoq kabi, sniffer ham tizim administratori yoki axborot xavfsizligi bo‘yicha muhandis qo‘lida ne’mat, ham kompyuter hujumchisi qo‘lida jinoyat quroli bo‘lishi mumkin.

Bunday maxsus dasturlar odatda foydalanadi Tarmoq adapterining "promiscuos" (promiscuos) ishlash rejimi kompyuterni kuzatib borish (xususan, tarmoq segmentidan, kommutator portidan yoki routerdan trafikni ushlab turish uchun). Ma'lumki, ushbu rejimning mohiyati shundan iborat interfeysga keladigan barcha freymlarni qayta ishlash uchun, va oddiy rejimda bo'lgani kabi, faqat tarmoq kartasi va translyatsiyaning MAC manzili uchun mo'ljallanganlar emas.

Ushbu maqolada muhokama qilingan mahsulot Wireshark tarmoq trafigini ushlash va interaktiv tahlil qilish uchun mashhur vosita boʻlib, aslida sanoat va taʼlimda standart hisoblanadi. TO Wiresharkning asosiy xususiyatlari quyidagilarni o'z ichiga olishi mumkin: ko'p platformali (Windows, Linux, Mac OS, FreeBSD, Solaris va boshqalar); yuzlab turli xil protokollarni tahlil qilish qobiliyati; grafik ish rejimini ham, buyruq qatori interfeysini ham qo'llab-quvvatlash (tshark yordam dasturi); kuchli transport filtri tizimi; ish natijalarini XML, PostScript, CSV formatlariga va boshqalarga eksport qilish.

Yana bir muhim jihat shundaki, Wireshark ochiq kodli dastur hisoblanadi. GNU GPLv2 litsenziyasi ostida tarqatiladi, ya'ni siz ushbu mahsulotni xohlaganingizcha ishlatishingiz mumkin.

Wireshark o'rnatilmoqda

Windows va OS X operatsion tizimlari uchun Wiresharkning so'nggi versiyasi, shuningdek, manba kodi mavjud loyiha veb-saytidan yuklab oling. Linux distributivlari va BSD tizimlari uchun ushbu mahsulot odatda standart yoki qo'shimcha omborlarda mavjud. Ushbu maqolada chop etilgan skrinshotlar Wireshark Windows uchun 1.6.2 versiyasidan olingan. Unix-ga o'xshash operatsion tizimlar omborlarida mavjud bo'lgan dasturning oldingi versiyalaridan ham muvaffaqiyatli foydalanish mumkin, chunki Wireshark uzoq vaqtdan beri barqaror va funktsional mahsulot bo'lib kelgan.

Wireshark Pcap (Packet Capture) kutubxonasiga asoslangan, bu tarmoq interfeyslari bilan o'zaro ta'sirning past darajadagi funktsiyalarini amalga oshirish uchun amaliy dasturlash interfeysini ta'minlaydi (xususan, tarmoq protokollari va mahalliy tarmoq protokollarining o'zboshimchalik bilan uzatish birliklarini ushlab turish va yaratish). Pcap kutubxonasi shuningdek, tcpdump, snort, nmap, kismet va boshqalar kabi mashhur tarmoq vositalarining asosi hisoblanadi. Unix-ga o'xshash tizimlar uchun Pcap odatda standart dasturiy ta'minot omborlarida mavjud. Windows operatsion tizimlari oilasi uchun Winpcap deb nomlangan Pcap versiyasi mavjud. Siz .. qila olasiz; siz ... mumkin loyiha veb-saytidan yuklab oling. Biroq, bu odatda shart emas, chunki Winpcap kutubxonasi Wireshark for Windows o'rnatish paketiga kiritilgan.

Dasturni o'rnatish jarayoni har qanday operatsion tizim uchun qiyin emas, albatta siz foydalanayotgan platformaning o'ziga xos xususiyatlariga moslashtirilgan. Masalan, Debian/Ubuntu-da Wireshark o'rnatilgan bo'lib, sukut bo'yicha imtiyozsiz foydalanuvchilar paketlarni ushlab qolish huquqiga ega emaslar, shuning uchun dastur sudo foydalanuvchi identifikatori mexanizmi yordamida ishga tushirilishi kerak (yoki standart hujjatlariga muvofiq kerakli manipulyatsiyalarni bajarish) DEB to'plami).

Wireshark bilan ishlash asoslari

Wireshark foydalanuvchi interfeysi GTK+ kutubxonasi ustiga qurilgan(GIMP asboblar to'plami). Dasturning asosiy oynasi quyidagi elementlarni o'z ichiga oladi: menyu, asboblar paneli va ko'rish filtrlari, paketlar ro'yxati, tanlangan paketning batafsil tavsifi, paket baytlarini ko'rsatish (o'n oltilik va matnda) va holat paneli:

Shuni ta'kidlash kerakki, dasturning foydalanuvchi interfeysi yaxshi mo'ljallangan, juda ergonomik va juda intuitivdir, bu foydalanuvchiga arzimas narsalar bilan chalg'imasdan tarmoq jarayonlarini o'rganishga e'tiborni qaratish imkonini beradi. Bundan tashqari, Wireshark-dan foydalanishning barcha xususiyatlari va tafsilotlari batafsil tavsiflangan foydalanuvchi uchun qo'llanma. Shu sababli, ushbu maqolada ko'rib chiqilayotgan mahsulotning funksionalligi, uning boshqa snifferlar bilan solishtirganda xususiyatlari, masalan, taniqli tcpdump konsol yordam dasturi bilan taqqoslangan.

Shunday qilib, Wireshark ergonomikasi tarmoq o'zaro ta'sirini ta'minlash uchun ko'p qatlamli yondashuvni aks ettiradi. Hamma narsa shunday amalga oshiriladiki, ro'yxatdan tarmoq paketini tanlab, foydalanuvchi barcha sarlavhalarni (qatlamlarni), shuningdek, tarmoq paketining har bir qatlamining maydon qiymatlarini ko'rish imkoniyatiga ega bo'ladi. o'ram - Ethernet ramkasi, IP sarlavhasining o'zi, transport qatlami sarlavhasi va paketdagi dastur ma'lumotlari protokoli.

Qayta ishlash uchun dastlabki ma'lumotlar Wireshark tomonidan real vaqt rejimida olinishi yoki tarmoq trafigini yig'ish faylidan import qilinishi mumkin va tahlil vazifalari uchun bir nechta dumplar tezda bittaga birlashtirilishi mumkin.

Katta hajmdagi ushlangan trafikda kerakli paketlarni topish muammosi hal qilindi ikki turdagi filtrlar: trafik yig'ish (filtrlarni yozib olish) va u displey filtrlari. Wireshark to'plami filtrlari Pcap kutubxonasi filtri tiliga asoslangan, ya'ni. Bu holatda sintaksis tcpdump yordam dasturining sintaksisiga o'xshaydi. Filtr - agar kerak bo'lsa, mantiqiy funktsiyalar (va, yoki, yo'q) bilan birlashtirilgan primitivlar seriyasidir. Tez-tez ishlatiladigan filtrlarni saqlash mumkin qayta foydalanish uchun profil.

Rasmda Wireshark to'plam filtrlarining profili ko'rsatilgan:

Wireshark tarmoq paket analizatori ham o'zining sodda, ammo boy funksiyalarga ega displey filtri tili. Paket sarlavhasidagi har bir maydonning qiymati filtrlash mezonlari sifatida ishlatilishi mumkin(masalan, ip.src - tarmoq paketidagi manba IP-manzil, frame.len - Ethernet ramkasining uzunligi va boshqalar). Taqqoslash operatsiyalari yordamida maydon qiymatlarini belgilangan qiymatlar bilan solishtirish mumkin(masalan, frame.len va bir nechta ifodalarni mantiqiy operatorlar bilan birlashtiring (masalan: ip.src==10.0.0.5 va tcp.flags.fin). Ifodalar qurish jarayonida yaxshi yordamchi hisoblanadi. Displey qoidalarini sozlash oynasi (Filtr ifodasi):

Tarmoq paketlarini tahlil qilish vositalari

Ulanishsiz protokollarni faqat alohida paketlarga qarash va statistik ma’lumotlarni hisoblash yo‘li bilan o‘rganish mumkin bo‘lsa-da, ulanishga yo‘naltirilgan protokollarning ishlashini o‘rganish tarmoq o‘zaro ta’sirining borishini tahlil qilish uchun qo‘shimcha imkoniyatlar mavjudligi tufayli ancha soddalashtiriladi.

Wireshark-ning foydali xususiyatlaridan biri bu "TCP oqimini kuzatib boring"(so'zma-so'z "TCP oqimini kuzatib boring") "Tahlil qilish" tahlil pastki menyusi, bu sizga tanlangan paket tegishli bo'lgan oqimning TCP segmentlaridan dastur protokoli ma'lumotlarini olish imkonini beradi:

Tahlil pastki menyusidagi yana bir qiziqarli element "Ekspert ma'lumotlari kompozitsiyasi", o'rnatilgan Wireshark ekspert tizimining oynasini ochadi, u paketlardagi xatolar va sharhlarni aniqlashga harakat qiladi, dumpdan avtomatik ravishda individual ulanishlarni tanlaydi va ularni tavsiflaydi. Ushbu modul ishlab chiqilmoqda va dasturning versiyasidan versiyasiga takomillashtirilmoqda.

Statistika pastki menyusida "Statistika" O'rganilayotgan trafikning barcha turdagi statistik xususiyatlarini hisoblash, tarmoq oqimlari intensivligi grafiklarini yaratish, xizmatlarning javob berish vaqtini tahlil qilish va h.k. imkonini beruvchi variantlar to'plangan. Ha, nuqta "Protokol ierarxiyasi" umumiy trafik foizini, berilgan protokol orqali uzatiladigan paketlar va baytlar sonini ko'rsatuvchi protokollarning ierarxik ro'yxati ko'rinishida statistikani ko'rsatadi.

Funktsiya "Yakuniy nuqta" har bir tugunning kiruvchi/chiqish trafigi bo'yicha ko'p darajali statistikani taqdim etadi. Paragraf "Suhbatlar"(so'zma-so'z "suhbatlar") bir-biri bilan o'zaro aloqada bo'lgan tugunlar o'rtasida uzatiladigan turli xil protokollar (ochiq tizimlar o'zaro ulanish modelining havola, tarmoq va transport qatlamlari) trafik hajmini aniqlashga imkon beradi. Funktsiya "Paket uzunligi" paketlarning uzunligi bo'yicha taqsimlanishini ko'rsatadi.

Paragraf "Oqim grafigi..." paket oqimlarini grafik tarzda ifodalaydi. Bunday holda, diagrammadagi elementni tanlaganingizda, dasturning asosiy oynasidagi ro'yxatdagi mos keladigan paket faollashadi:

Wireshark-ning so'nggi versiyalarida alohida pastki menyu IP telefoniyaga bag'ishlangan. "Asboblar" pastki menyusida element mavjud "Xavfsizlik devori ACL qoidalari", tanlangan paket uchun xavfsizlik devori qoidasini yaratishga harakat qiladi (versiya 1.6.x Cisco IOS, IP filtri, IPFirewall, Netfilter, Paket filtri va Windows xavfsizlik devori formatlarini qo'llab-quvvatlaydi).

Dastur shuningdek, o'rnatilgan engil tarjimonga ega Lua dasturlash tili. Lua-dan foydalanib, Wireshark-da o'z protokol dekoderlari va hodisalarni qayta ishlash vositalarini yaratishingiz mumkin.

Xulosa o'rniga

Wireshark tarmoq paket analizatori Unix/Linux platformasida ham muvaffaqiyatli, Windows va Mac OS X foydalanuvchilari orasida mashhur boʻlgan Opensource mahsulotiga misol boʻla oladi.Albatta, Wireshark’dan tashqari bu sohada ogʻir vaznli, keng qamrovli aqlli yechimlar ham mavjud. funktsional imkoniyatlari ancha kengroq bo'lgan tarmoq trafigini o'rganish. Lekin, birinchidan, ular juda ko'p pul talab qiladi, ikkinchidan, ularni o'rganish va boshqarish qiyin; uchinchidan, hamma narsani avtomatlashtirish mumkin emasligini va hech qanday ekspert tizimi yaxshi mutaxassisni almashtira olmasligini tushunishingiz kerak. Shunday qilib, agar siz tarmoq trafigini tahlil qilishni talab qiladigan vazifalarga duch kelsangiz, Wireshark siz uchun vositadir. Va buyruq qatori muxlislari yordam dasturidan foydalanishlari mumkin tshark - Wiresharkning konsol versiyasi.

Muallif: Rikkardo Kapekki

Nashr qilingan sana: 2011 yil 22 mart

Tarjimasi: A. Panin

Tarjima nashr etilgan sana: 2012 yil 29 noyabr

Ushbu maqolada biz Wireshark-da BPF filtrlaridan HTTP seansining, elektron pochta seansining ishlashining tafsilotlarini ko'rsatish, shuningdek mahalliy tarmoqdan tanlangan saytga tashrif buyuruvchilarni kuzatish jarayonini ko'rib chiqamiz. . Xulosa qilish uchun men Wireshark-da foydalanish uchun ayniqsa foydali filtr iboralari ro'yxatini taqdim etaman.

Maqolaning oldingi qismida tasvirlangan FTP misoliga qo'shimcha ravishda, Wireshark-dan foydalanishning yana bir klassik misoli mavjud - HTTP sessiyasini tekshirish. Avvalgidek, Wireshark-ni ishga tushiring va tashqi tarmoqqa yo'naltirilgan interfeysdan trafikni tortib olishni boshlang. Hozirgi vaqtda HTTP trafigining ko'pchiligi ma'lumotlar almashinuvini tezlashtirish uchun siqilgan, shuning uchun sukut bo'yicha Wireshark HTTP paketlarining foydali yukini ochadi. Siz “Tahrirlash->Preferences->Protocols->HTTP” menyu bandlarini tanlashingiz va “Obyekt jismlarini ochish” opsiyasi tanlanganligiga ishonch hosil qilishingiz mumkin.

Paketlarni yozib olishda, filtr ifodasi sifatida http kiritib, faqat HTTP trafigini ko'rsatadigan filtrni o'rnating. Tarmog'ingizdagi har qanday foydalanuvchi tashrif buyurgan har bir veb-sahifa siz qo'lga kiritadigan trafik turini yaratadi - katta hajmdagi ma'lumotlar kutilishi kerak. Ehtimol, siz ma'lum turdagi ma'lumotlarga yoki ma'lum bir foydalanuvchiga qiziqasiz. Buni amalga oshirish uchun barcha qabul qilingan paketlar taqdim etilgan asosiy oynada http so'rovini tanlang va sichqonchaning o'ng tugmasi yordamida "TCP oqimini kuzatish" menyusini tanlang. Wireshark HTTP seansini xronologik tartibda to'liq qayta qurishni o'z ichiga olgan yangi oynani ochadi.

Shuningdek, siz so'rovlarni ma'lum bir saytga ajratishingiz mumkin, masalan, Facebook - so'rovlar qaysi IP-manzillardan kelib chiqqanligini ko'rish uchun filtr maydonidagi ifoda quyidagicha bo'lishi kerak: http.request.uri-da facebook mavjud.

Aytaylik, siz ma'lum bir kompyuter uchun barcha kiruvchi va chiquvchi trafikni ko'rmoqchi bo'ldingiz. To'g'ri mijoz tekshirilayotganiga ishonch hosil qilish uchun sizga MAC manzil filtri kerak bo'ladi. Ulanishning boshqa uchida maqsadli tizimning MAC manzilini olish uchun tizimning IP manzilini olish uchun host nomi yoki URL manziliga ping yuborishingiz kerak. Shundan so'ng, arp buyrug'i ishlatiladi: ping target.com arp -a

arp buyrug'i tomonidan ishlab chiqarilgan ro'yxatda siz ping buyrug'i natijasida olingan IP-manzilni topishingiz kerak. MAC manziliga ega bo'lganingizdan so'ng, "AA:BB:CC:DD:EE:FF" deb ayting - filtr maydoniga ifodani kiriting: eth.addr == AA:BB:CC:DD:EE: FF

Shu bilan bir qatorda, siz IP-manzilni filtrlashdan foydalanishingiz mumkin, ammo IP-manzillarni belgilash uchun DHCP-dan foydalanadigan tarmoqlarda maqsadli tizimning IP-manzili istalgan vaqtda o'zgarishi mumkin: ip.addr == 192.168.0.1

"Ilova" tugmasini bosing va siz faqat tanlangan IP yoki MAC manzili uchun kiruvchi va chiquvchi trafikni ko'rasiz. Agar siz "ip" parametridan foydalansangiz, Internet protokoli bilan bog'liq barcha trafik ko'rsatiladi, bu tarmoq tadqiqotining 99% holatlarida mos keladi.

"ip.addr" filtri parametri o'rniga siz "host" parametridan quyidagicha foydalanishingiz mumkin: host 192.168.0.1

Bunday filtrni o'rnatgandan so'ng, Wireshark turidan qat'i nazar, 192.168.0.1 manzili bilan xostga boradigan va kelayotgan barcha trafikni yozib oladi.

Keling, pop3, ftp, http yoki messenger kabi ma'lum bir protokol yordamida ilovalar tomonidan yaratilgan tugun uchun barcha trafikni olishni xohlayotganingizni tasavvur qilaylik. Filtr maydoniga ifodani kiriting: ip.addr == 192.168.0.1 va (http yoki ftp yoki messenger yoki pop)

Bu ibora faqat IP manzili 192.168.0.1 bo'lgan xostdan kelgan yoki unga yo'naltirilgan trafikni ko'rsatishni va faqat ftp, pop yoki messenger protokollari bilan bog'liq paketlarni ko'rsatishni aytadi.

Siz ma'lum bir manzilga ega tarmoq yoki mijozlar guruhidan uzatiladigan barcha trafikni olishingiz mumkin: ip.addr == 192.168.0 va (http yoki ftp yoki messenger yoki pop)

Wireshark uchun eng ko'p ishlatiladigan filtrlar

Biz ko'rib chiqqan filtrlar orasida biz eng keng tarqalgan bir nechtasini ajratib ko'rsatishimiz mumkin. Agar siz barcha mumkin bo'lgan filtrlar ro'yxatini olishni istasangiz, Wiresharkning suratga olish va ko'rsatish filtrlari bo'yicha rasmiy qo'llanma sahifalarini ko'rib chiqing.

- ip.addr == 192.168.0.1 - Ikkala yo'nalishda ham 192.168.0.1 tuguniga nisbatan uzatiladigan trafikni ko'rsatish.

- tcp.port == 80 - manba yoki maqsad port 80 bilan barcha trafikni ko'rsatish.

- ip.src == 192.168.0.1 va ip.dst == 10.100.1.1 - 192.168.0.1 tugun tomonidan yaratilgan va 10.100.1.1 tuguniga yo'naltirilgan barcha trafikni ko'rsatish

- ftp - FTP protokoli bilan bog'liq trafikni ko'rsatish

- http - HTTP protokoli bilan bog'liq trafikni ko'rsatish

- dns - DNS protokoli bilan bog'liq trafikni ko'rsatish

- http.request.uri qatorni o'z ichiga oladi - URLda "string" qatori mavjud bo'lganda HTTP trafigini ko'rsatish.

BPF filtr texnologiyasi Wireshark-ni kuchli va moslashuvchan vositaga aylantiradi, ammo bu maqola faqat siz u bilan nima qilishingiz mumkinligi haqida ma'lumot beradi. Tarmog'ingizga xizmat hujumlarini rad etish imkoniyatini sinab ko'rish yoki SIP-ga asoslangan VOIP tizimi uchun aloqa sifatini tahlil qilish uchun Wireshark-dan qanday foydalanishingiz kabi narsalarni tasvirlash uchun yana bir maqola yoki hatto bir nechta maqola kerak bo'ladi.