27 июня страны Европы поразила атака вируса-вымогателя, известного под безобидным именем Petya (в различных источниках также можно встретить названия Petya.A, NotPetya и GoldenEye). Шифровальщик требует выкуп в биткоинах, эквивалентный 300 долларам. Заражены десятки крупных украинских и российских компаний, также фиксируется распространение вируса в Испании, Франции и Дании.

Кто попал под удар?

Украина

Украина стала одной из первых стран, подвергшихся атаке. По предварительным оценкам, атакованы около 80 компаний и госучреждений:

На сегодняшний день вирус не просто шифрует отдельные файлы, а полностью забирает у пользователя доступ к жесткому диску. Также вирус-шифровальщик использует поддельную электронную подпись Microsoft, которая показывает пользователям, что программа разработана доверенным автором и гарантирует безопасность. После заражения компьютера вирус модифицирует специальный код, необходимый для загрузки операционной системы. В результате при запуске компьютера загружается не операционная система, а вредоносный код.

Как защититься?

- Закройте TCP-порты 1024–1035, 135 и 445.

- Обновите базы ваших антивирусных продуктов.

- Так как Petya распространяется при помощи фишинга, не открывайте письма из неизвестных источников (если отправитель известен, уточните, безопасно ли это письмо), будьте внимательны к сообщениям из соцсетей от ваших друзей, так как их аккаунты могут быть взломаны.

- Вирус ищет файл C:\Windows\perfc , и, если не находит его, то создаёт и начинает заражение. Если же такой файл на компьютере уже есть, то вирус заканчивает работу без заражения. Нужно создать пустой файл с таким именем. Рассмотрим этот процесс подробнее.

Методом защиты поделился ресурс BleepingComputer. Для удобства они подготовили скрипт , который сделает всю работу за вас, а ниже приведена подробная инструкция на случай, если вы захотите сделать всё самостоятельно.

Инструкция по защите от Petya

В настройках «Параметры папки» отключите опцию «Скрывать расширения для зарегистрированных типов файлов». Это позволит создать файл без расширения.

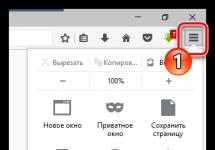

Перейдите в папку C:\Windows и найдите файл notepad.exe :

Создайте копию этого файла (система запросит подтверждение):

Переименуйте полученную копию файла в perfc :

Система выдаст предупреждение, что файл может оказаться недоступным:

С 27 июня по миру распространяется новый вирус-шифровальщик Petya, блокирующий компьютеры с Windows. Он проникает в ПК через локальные сети, поэтому эпидемии подвержены почти исключительно организации, а не индивидуальные пользователи. За разблокировку каждого устройства Petya просит $300 биткоинами.

Больше всего жертв пока на Украине (атакованы госучреждения, энергетические компании, мобильные операторы и банки) и в России (главная жертва - «Роснефть»). Но сейчас жалобы на Petya поступают уже со всего мира. Похожим образом события развивались в мае, когда корпоративные сети были атакованы другим шифровальщиком - WannaCry (WannaCrypt) .

«Секрет» попросил экспертов в сфере кибербезопасности объяснить, как обезопасить себя от такой атаки.

Кирилл Ермаков

Технический директор группы QIWI

Когда компании по всему миру пострадали от WannaCry, стало очевидно, что многие недобросовестно относятся к такому базовому процессу информационной безопасности, как установка обновлений. Злоумышленники пользовались возможностями атаковать необновлённые системы и раньше, но теперь это наконец получило большую огласку.

Вирус не использовал никакого «секретного оружия», «уязвимостей нулевого дня». Он использовал уязвимости, «заплатки» на которые существуют уже довольно давно. Просто традиционно угрозы информационной безопасности недооценивают. Непосредственная задача директора по информационной безопасности - объяснять коллегам на C-level, что игры кончились и современная кибератака может просто остановить работу их бизнеса.

Новый вирус сначала казался похожим на вирус Petya 2016 года, но потом выяснилось, что к старому вирусу он имеет весьма отдалённое отношение. Если вообще имеет. Так что теперь он фигурирует под хештегами #Petya, #NotPetya, #petrWrap и имеет идентификатор Win32/Diskcoder.Petya.C.

Мне этот вирус кажется очень любопытным и даже, можно сказать, нравится (технически). Как и в WannaCry, в нём задействована украденная у Агентства национальной безопасности США программа EternalBlue, которая использует одну из уязвимостей в компьютерах под управлением Windows. Но у распространения нового вируса есть ещё один вектор: попав на одну машину, он добывает данные учётных записей с заражённой рабочей станции и, используя их, пытается проникнуть на все остальные компьютеры. Именно поэтому получилось так, что многие, кто установил патч против WannaCry, всё равно пострадали при атаке Petya / NotPetya. Системные администраторы в компаниях часто совершают ошибку при проектировании инфраструктуры: выстраивают её так, чтобы локальная учётная запись администратора подходила ко всем машинам.

Кроме того, Petya / NotPetya интересен тем, что цели его создателей неочевидны. Если бы они хотели много денег, они бы сделали вирус, который не пытается всё зашифровать и не требует выкуп, а тихонько сидит в системе, как классический троян, и потом используется для целенаправленной атаки. Но в данном случае злоумышленники заработали копейки, зато парализовали работу многих крупных компаний по всему миру. Может, это какая-то манипуляция с курсами валют, акций?

Тем, кто хочет уберечь свою компанию от таких угроз, могу дать только один совет: уделите внимание системным администраторам, службе безопасности и их требованиям. Базовые процессы информационной безопасности могут быть не выстроены по разным причинам. Но часто основная проблема - это то, что бизнес не поддерживает действия ИТ- и ИБ-департаментов, потому что не хочет расходовать на это деньги и ресурсы, не понимая, зачем это нужно. Но ведь иногда проще потерпеть неудобства, связанные с обновлением программного обеспечения, чем лишиться всего, недооценив угрозу.

–––––––––––––––––––––––––––––––––––––––––––––––––––––––––––

Андрей Брызгин

Руководитель направления «Аудит и консалтинг» в Group-IB

Эта атака - явно не последняя. Чем больше компания, чем шире её IT-инфраструктура, тем больше шансов, что хотя бы один компьютер будет уязвим, непропатчен или просто забыт. Вирусу Petya было достаточно одного уязвимого компьютера, чтобы заразить всю сеть. Информационной безопасностью надо заниматься комплексно, в том числе с применением специализированных решений. Следует регулярно делать аудит безопасности.

1). Своевременно устанавливайте апдейты операционных систем и патчи систем безопасности.

2). Настройте почтовые фильтры для отсеивания зашифрованных архивов.

3). Если компьютеры работают на Windows, подпишитесь на уведомления Microsoft по технической безопасности.

4). Если в корпоративной сети есть компьютеры без апдейтов безопасности, запретите сотрудникам подключать к ней личные ноутбуки.

5). Проведите тренинг для сотрудников по информационной безопасности.

6). Не платите выкуп вымогателям. Совершенно не факт, что они вышлют ключи шифрования. У Group-IB нет доказательств того, что данные были восстановлены после оплаты.

Обновлено : добавлена информация о файлах perfc.dat и perfc.dll

Анализируя внутреннюю работу шифровальщика, Серпер первым обнаружил, что NotPetya выполняет поиск локального файла и предотвращает процедуру шифрования, если файл оказывается на диске.

Первые результаты анализа были позже подтверждены другими исследовательскими организациями, такими как PT Security , TrustedSec , Emsisoft и Symantec .

Это означает, что жертвы могут создать этот файл на своих компьютерах, установить его только для чтения и таким способом заблокировать выполнение Ransomware NotPetya.

Несмотря на то, что данный метод предотвращает запуск шифровальщика, он скорее является способом вакцинации, чем универсальным способом блокировки. Это связано с тем, что каждый пользователь должен самостоятельно создать этот файл в отличие от блокирующего домена, когда один исследователь мог самостоятельно предотвратить распространение инфекции.

Как защититься от NotPetya / Petna / Petya

Чтобы вакцинировать ваш компьютер с целью предотвращения возможного заражения вирусом Petya, просто создайте файл с именем perfc в папке C:\Windows и установите уровень доступа “Только чтение”. Для тех, кто хочет быстро и просто выполнить эту задачу, Лоуренс Абрамс (Lawrence Abrams) создал пакетный файл, который автоматически выполняет все действия.

Загрузить данный файл можно по следующей ссылке - nopetyavac.bat . Скачайте и запустите файл на компьютере от имени администратора.

Обратите внимание, что bat-скрипт также будет создавать два дополнительных файла, которые называются perfc.dat и perfc.dll . Хотя тестирование данного способа выполнялось без них, автором метода была получена информация, что эти дополнительные файлы необходимы для надежности работы вакцинации.

Для тех, кто хочет вакцинировать свой компьютер вручную, мы приводим отдельную инструкцию (опубликована на BleepingComputer). Обратите внимание, что мы подробно описали шаги, чтобы они были понятны даже неопытным пользователям ПК.

Сначала включите отображение расширений файлов в Проводнике Windows на вкладке “Вид ”. Убедитесь, что в “Параметры папок > Вид ” отключена опция “” (галочка не отмечена).

Затем откройте папку C:\Windows и прокрутите вниз, пока не увидите программу .

Щелкните по ней левой кнопкой мыши один раз для выделения. Затем нажмите Ctrl + C , чтобы скопировать, а затем Ctrl + V , чтобы вставить его. При вставке вы получите запрос с просьбой предоставить разрешение на копирование файла.

Нажмите кнопку “Продолжить ”, и будет создана копия блокнота: notepad - копия.exe . Щелкните левой кнопкой мыши по этому файлу и нажмите клавишу F2 на клавиатуре, а затем удалите имя файла журнала - notepad - копия.exe и введите perfc , как показано ниже.

После того как имя файла было изменено на perfc , нажмите Enter на клавиатуре. Теперь вы получите запрос, действительно ли вы хотите переименовать файл.

Нажмите “Да ”, а затем “Продолжить ”.

Теперь, когда файл perfc был создан, нужно установить атрибут доступа “”. Для этого щелкните правой кнопкой мыши файл и выберите “Свойства”, как показано ниже.

Откроется меню свойств этого файла. Внизу нужно установить флажок “”. Установите галочку, как показано на рисунке ниже.

Теперь нажмите кнопку “Применить ”, а затем кнопку “ОК ”. Окно свойств должно быть закрыто.

Для надежности вакцинации повторите те же действия, создав файлы C:\Windows\perfc.dat и C:\Windows\perfc.dll .

Теперь ваш компьютер будет защищен от шифровальщика NotPetya / SortaPetya / Petya.

Нашли опечатку? Выделите и нажмите Ctrl + Enter

Многие интернет-любители до сих пор наивно полагают, что если не заходить на сомнительные странички и не переходить по незнакомым ссылкам, шансов «поймать» вирус нет. «К сожалению, это не так, - констатируют в компании DriverPack (занимается автоматизацией работы с драйверами на платформе Microsoft Windows. - Прим. ред.) . - Новое поколение вирусов действует совершенно иначе - они активируют себя самостоятельно, используя уязвимость в одном из протоколов». Из их числа и Petya. По данным компании Symantec (американская компания, разрабатывающая антивирусный софт. - Прим. ред.) , Petya существует с 2016 года. А вот активизировался он только сейчас. Правда, это может быть и не совсем Petya. В «Лаборатории Касперского» троянец назвали ExPetr и утверждают, что на прошлого «Петю» он похож, но незначительно. А в компании Cisco (американская компания, специализирующаяся на высоких технологиях, в том числе по кибербезопасности. - Прим. ред.) новый вирус-вымогатель и вовсе назвали Nyetya.

2

Чем опасен?

Как ты «Петю» ни назови, а проблема остается. «Распространение вируса идет с помощью фишинговой рассылки на e-mail адреса, - предупреждают в Group-IB (российская компания, специализирующаяся на борьбе с киберпреступностью. - Прим. ред. ). - После открытия вредоносного вложения происходит заражение целевого компьютера с шифрованием файлов. Любые вложения - .doc, .docx, .xls, .xlsx, .rtf и другие файлы в формате Microsoft Office могут содержать вредоносный контент». В Cisco добавили, что вирус шифрует главную загрузочную запись компьютера (можно сказать, «содержание» жесткого диска).

Если речь идет о корпоративной сети, то чтобы заразить ее всю, нужен всего один «инфицированный» компьютер. «После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть восстановить работоспособность ОС, - вроде бы дают надежду в Positive Technologies (российская компания, специализирующаяся на кибербезопасности. - Прим. ред. ). - Однако расшифровать файлы не удастся. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно».

Увы, эксперты также выяснили, что набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

3

Как сделать так, чтобы Petya не прошел?

Для того чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. «Подпишитесь на Microsoft Technical Security Notifications», - советуют и в Group-IB. Собственно, это залог того, что когда Microsoft проанализирует пути обезвреживания этой угрозы, компания установит соответствующие обновления. К слову, в российском подразделении Microsoft уже сообщили, что антивирусное ПО обнаруживает этот вирус-вымогатель и защищает от него.

Причем в DriverPack отмечают, что последствия атаки оказались настолько серьезными, что «компания Microsoft пошла на беспрецедентный шаг — выпустила обновление даже для снятой с поддержки Windows XP. Это значит, что под угрозой атаки находятся все компьютеры с открытым протоколом SMB (сетевой протокол, появившийся в 1983 году. - Прим.ред.) и без последних обновлений». «Некоторые пользователи держат не обновлёнными компьютеры много-много лет», - разводит руками руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский. Однако если обновления все-таки делаются, то параллельно с этим процессом в компании Cisco советуют внести в стратегию обеспечения безопасности базовое положение относительно резервного копирования ключевых данных.

Еще для дополнительной защиты от Petya разработчики советуют создавать на компьютере файл-обманку. В частности, как пишет в своем твиттере чтобы защититься от вируса, нужно создать файл под названием perfc и разместить его в папке Windows на диске C. Проникая в компьютер, вирус проверяет систему на наличие заражения, и такой файл имитирует его. Создать файл можно в программе «Блокнот». Из имени документа будет необходимо удалить расширение.txt.

4 Если Petya все же пришел

В первую очередь, эксперты по информационным технологиям не рекомендуют платить деньги вымогателям, если вирус все же заблокировал компьютер. Причем объясняют это вовсе не высокотехнологичными причинами. «Почтовый адрес нарушителей уже был заблокирован, и даже в случае оплаты выкупа ключ для расшифровки файлов наверняка не будет получен», - говорят в Positive Technologies. Да и в целом, отмечают в «Лаборатории Касперского», если давать деньги «фишерам», вирусы будут только множиться. «Для предотвращения распространения шифровальщика в Сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от Сети зараженные узлы и снять образы скомпрометированных систем», - дают конкретные рекомендации в Positive Technologies.

Причем если данные на компьютере уже зашифрованы, лучше «не дергаться». «Если появится возможность расшифровать и восстановить хотя бы часть файлов, то дополнительные действия могут только помешать будущей расшифровке», - считает Вячеслав Закоржевский из «Лаборатории Касперского». «В случае, если исследователи найдут способ расшифровки файлов, заблокированные данные могут быть восстановлены в будущем», - уверены и в Positive Technologies. Господин Закоржевский при этом советует попытаться восстановить резервные копии, если таковые имеются.

5 Сколько в мире «Петь»?

В «Лаборатории Касперского» подсчитали, что число вредоносных программ для атак только на устройства Интернета вещей превышает семь тысяч, причем более половины из них появились за первые шесть месяцев 2017 года. А всего в мире работают больше 6 миллиардов подключенных к Интернету устройств. По словам Закоржевского, интенсивность по киберугрозам в мире ежедневно меняется, но все же не сильно. Скорее, меняется география атак. И еще влияют на «киберстатистику» время суток и национальные праздники.

У основных игроков рынка, работающих на рынке информационной безопасности, есть онлайн-карты, показывающие количество атак в реальном времени по всему миру. Эти данные основаны на данных пользователей, поставивших у себя тот или иной «антивирусник». Руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский рассказал, как читают профессионалы такие карты и где расположено большинство хостингов, являющихся «рассадником» фишинга и прочих «зловредов».

По оценкам DriverPack, полностью беззащитны перед компьютерными вирусами более 35% пользователей в России. «Наибольшей угрозе подвержены пользователи операционных систем младше Windows 10, не установившие последнее обновление от Microsoft и оставляющие открытыми порты SMB», - уверены эксперты. По аналитическим данным компании, более чем 18% пользователей работают на нелицензионной ОС Windows, что автоматически ставит их под угрозу, у 23% отключен сервис Windows Update, а еще на 6% компьютеров установлены устаревшие операционные системы, для которых обновления не выпускаются в принципе.

Николай Нелюбин, специально для «Фонтанки.ру»

За последнюю неделю многие слышали об хакерской атаке по всему миру. А также эта хакерская атака больше всего вреда принесла Украине и России, а так как нас в большинстве читают пользователи как раз этих стран, то мы решили собрать все способы защиты от вируса Petya. Поэтому в этой статье Вы узнаете как защититься от вируса Петя. Мы покажем Вам не один способ, а несколько. Вы уже сможете выбрать для себя самый удобный. Также для тех кто уже попался на уловку хакеров мы покажем как удалить вирус Петя самому.

Способ 1. Как защититься от вируса Петя создав файл завершения работы вируса

Сразу же после начала первых масштабных атак, специалисты всего мира начали думать и искать проблему почему так произошло и как с этим бороться. Первую идею предложили специалисты компании Symantec, как по сути можно обмануть вирус на ещё не зараженных компьютерах.

Как работает этот способ спросите Вы. Легко, вирус после завершения работы создает этот файл сам. Если мы это сделаем за него, то Petya уже подумает что компьютер заражен. Способ действительно простой и надежный. Так как многие антивирусные программы не смогли его обнаружить. Хотя Microsoft утверждает, что даже Защитник Windows 10 на последней сборке с легкостью с ним справится. Так ли это, проверять не стал, сразу решил перестраховаться.

Способ 2. Как защититься от вируса Petya закрыв нужные вирусу порты

Для защиты нам понадобиться всего лишь закрыть на компьютере определенные TCP порты которые использует вирус для заражения. Этот способ также без проблем подойдет как на предыдущих операционных системах, так и на Windows 10. Я покажу как это сделать на примере Windows 10, последней версии.

Способ 3. Защитить компьютер от вируса Petya в автоматическом режиме

Совсем для ленивых есть способ защитится от вируса Пети использовать всего лишь файл . Или создать его на компьютере самому.

- Открываем блокнот и вставляем в него следующий код:

@echo offecho Administrative permissions required. Detecting permissions…

echo.

net session >nul 2>&1if %errorLevel% == 0 (

if exist C:\Windows\perfc (

echo Computer already vaccinated for NotPetya/Petya/Petna/SortaPetya.

echo.

) else (

echo This is a NotPetya/Petya/Petna/SortaPetya Vaccination file. Do not remove as it protects you from being encrypted by Petya. > C:\Windows\perfc

echo This is a NotPetya/Petya/Petna/SortaPetya Vaccination file. Do not remove as it protects you from being encrypted by Petya. > C:\Windows\perfc.dll

echo This is a NotPetya/Petya/Petna/SortaPetya Vaccination file. Do not remove as it protects you from being encrypted by Petya. > C:\Windows\perfc.datattrib +R C:\Windows\perfc

attrib +R C:\Windows\perfc.dll

attrib +R C:\Windows\perfc.datecho Computer vaccinated for current version of NotPetya/Petya/Petna/SortaPetya.

echo.

) else (

echo Failure: You must run this batch file as Administrator.

)netsh advfirewall firewall add rule name=»Petya TCP» dir=in action=block protocol=TCP localport=1024-1035,135,139,445

netsh advfirewall firewall add rule name=»Petya UDP» dir=in action=block protocol=UDP localport=1024-1035,135,139,445

pause - Сохраняем файл и меняем расширения файла на .bat .

- Нажимаем на него правой кнопкой мыши и выбираем пункт Запуск от имени администратора .

После выполнения батника у Вас автоматически сделаются способ 1 и способ 2, как на меня так удобней и быстрей. Не забудьте открыть bat файл от имени администратора, иначе изменений не будет. В принципе после этого Вы можете проверить создались ли файлы и были ли созданы новые правила.

Как удалить вирус Петя

Если Вы уже попались на уловку хакеров, увидели экран смерти и с перепуга выключили компьютер, тогда у Вас ещё есть шанс восстановить все самому.

- Вам нужно сделать загрузочный диск или с антивирусом, который может вылечить компьютер от вируса Petya. Для этого подходят, например, Kaspersky Rescue Disk или ESET NOD32 LiveCD .

- Запускаете любого из них с флешки на компьютере и ждете пока антивирус найдет и удалит Петю.

- Если файлы все же успели зашифроваться, тогда можете использовать подходящие для расшифровки файлов утилиты, здесь Вам может помочь, например, Shadow Explorer или Stellar Phoenix Windows Data Recovery.

Также на счет удалить вирус Петя, то переустановку операционной системы никто не отменял.

В этой статье мы разобрали, как защитится от вируса Петя и как удалить вирус Петя, если Вы уже попались на него. А вообще советую быть осторожными со само распаковывающимся архивами с расширением.exe. Так как в большинстве случаев Вы словите или вирус или много мусора который захотите удалить. Ну и как говорится лучше предотвратить чем исправлять, поэтому дерзайте. Пишите в комментарии была ли Вам статья полезной и не забывайте подписываться на обновления.